¿QUÉ ES Y PARA QUÉ SIRVE LA MOTHERBOARD?

La motherboard o como es llamada en algunos países la tarjeta madre o placa base es la parte más importante de la CPU (Unidad Central de Procesamiento), es un circuito muy complejo que se encarga de unir todos los componentes que se necesitan para poder procesar la información que la computadora recibe.

En la motherboard se instala el microprocesador, la memoria RAM y el disco duro que son básicamente los tres elementos que se necesitan para que un CPU se convierta en una computadora. En la primera se recibe y procesa la información, la segunda se encarga de dar el soporte para que los procesos se ejecuten al 100% y en la tercera se almacena la información para posteriormente brindar los resultados.

La BIOS de la motherboard es un chip especial que guarda configuración inicial de la computadora.

Las partes internas de la motherboard son: BIOS, chipset, pila, cache, conector eléctrico, zócalo ZIF, ranuras DIMM, ranuras SIMM, ranuras PCI, ranura AGP, ranuras ISA, conector disquetera, conector IDE, conector SATA, conector teclado, conector teclado, conector mouse, conector USB, conector RJ45.

Quizás uno de los componentes o partes de una motherboard es el Chipset. Este chip es el que sincroniza o manda dentro de la placa base a todos los componentes, por llamarlo de algún modo. Generalmente para cada familia de procesadores (Pentium 4, i7, Athlon X2) existe un chipset especial que adapta todos los buses o memoria para un correcto funcionamiento. A continuación teneis una foto del chipset VIA VT82235:

Fijaros en las conexiones que tiene el chipset. Dentro de la placa base es el componente mas importante. También tenéis la pila que sirve para que el reloj funcione correctamente.

En las motherboard existe un sistema de buses que se encargan de guiar la información entre el CPU y su memoria, en la actualidad el sistema de buses de las computadora es de 64 bits pero aún podemos encontrar muchos de 32 bits, la capacidad del bus es medida por la velocidad del reloj, es decir, que puede ser de 66Mhz, 100Mhz, 133Mhz y desde que salió el sistema Pentium IV en adelante a 400Mhz.

Uno de los buses más antiguos y que ya prácticamente desapareció del mercado es el bus ISA (Industry Standard Architecture) de 16 bits, éste utiliza o utilizaba una ranura de color negra en la que se podían conectar tarjetas de video, sonido y modem de los más antiguos. Posterior al ISA se crearon otros sistemas de buses como el EISA (Enhanced Industry Standard Architecture), MCA (Micro Channel Architecture) y VLB (Video Local Bus) que también ya desaparecieron.

Foto de buses PCI blanco, AGP naranja y mini PCi marron.

En las motherboard actuales se utiliza el sistema de bus conocido como PCI (Peripheral Component Interconnect), aunque según podemos ver recientemente, ya algunas motherboard están desapareciendo el uso de las ranuras PCI y las reemplazan incrementando las entradas vía USB.

Al igual que el bus ISA otro componente de las motherboard que ha desaparecido por completo son las ranuras de tipo SIMM ya que las memorias que se colocaban allí, fueron desfasadas desde hace un buen tiempo.

https://www.partesdeunacomputadora.net/motherboard#targetText=La%20motherboard%20o%20como%20es,informaci%C3%B3n%20que%20la%20computadora%20recibe.

12. ¿QUÉ SON LOS DISPOSITIVOS DE ENTRADA?

Los dispositivos de entrada son aquellos que cumplen la función de ingresar o proporcionar datos y señales de control a la unidad central de procesamiento de un sistema. En la mayoría de los casos se habla de dispositivos de entrada para los aparatos que tienen conexión con la unidad central de una computadora, es decir la CPU.

Ejemplos de dispositivos de entrada

1. Lápiz óptico: Dispositivo señalador que se aplica sobre la pantalla.

2. Mouse: Dispositivo funcional para moverse por la pantalla de la computadora.

3. Pantalla táctil: Pantalla diseñada para reconocer la presión en la superficie. Al tocar la pantalla, el usuario puede hacer una selección o mover el cursor, equivalente al mouse.

4. Escáner: Dispositivo que, con un haz luminoso, detecta los patrones de luz y oscuridad y así permite convertir una imagen física en una señal digital que la reproduce tal cual es.

5. Joystick: Dispositivo señalador que se utiliza con mucha frecuencia en juegos de computadora, aunque también es frecuente en aplicaciones industriales para manejar aparatos.

6. Lector de código de barras: Por medio del láser se puede leer dibujos formados por barras y espacios paralelos, codificando así información.

7. Teclado alfanumérico: El más frecuente, con 62 teclas entre las que están todos los números y letras, además de una serie de comandos.

8. Teclado de función: Útil para sistemas informáticos, cuenta con 13 letras configurables.

9. Cámara digital de fotos: Se conecta a la computadora y le transmite las imágenes que capta. Puede ser de fotos o de video.

10. Webcam: Como la cámara pero de pequeñas dimensiones, no mostrando las imágenes que saca sino que simplemente transmitiéndolas a la computadora.

Fuente: https://www.ejemplos.co/ejemplos-de-dispositivos-de-entrada/#ixzz601W3MACr

13.¿QUÉ SON LOS DISPOSITIVOS DE SALIDA?

Básicamente el concepto de los dispositivos de salida es de un conjunto de periféricos que se conectan a un ordenador. Su función principal es brindar la información que desea comunicarse al usuario. Hay una gran variedad de opciones y cada uno de estos, cuenta con una función diferente, pero todas entrelazadas con el mismo punto en común.

Tanto ordenadores, mini notebooks y notebooks, nos permiten conectar estos periféricos para ofrecer una mayor calidad de recepción de información o datos y de manera inmediata, es que se podrán adecuar a las necesidades de tu equipo.

Ejemplo de dispositivos de salida

Parlantes:Hay una gran variedad de modelos de parlantes en la actualidad, depende del tamaño que tengan, pero, generalmente nos permiten usarlo de varias formas, desde escuchar música, escuchar lo de un vídeo o para escuchar lo que nos informa el sistema.

Plotter

Vídeo proyector

Monitor:Sin lugar a dudas este es el dispositivo de salida más común, básicamente su función principal es darnos por medio de una imagen la información solicitada.

Tarjeta de sonido

Modem

Impresora:Nos presenta la información que se entrega en papel, claro que requiere que nosotros ordenemos la forma de impresión, tamaño, forma y que contenido se llenará.

Webcam

CD/ DVD

Tarjeta gráfica o video

Mouse

Teclado

Joystick

Audifonos

Micrófono

https://ejemplos.net/ejemplos-dispositivos-salida/

14. ¿QUE ES EL SOFTWARE DE SISTEMA O SISTEMA OPERATIVO?

Un sistema operativo puede ser definido como un conjunto de programas especialmente hechos para la ejecución de varias tareas, en las que sirve de intermediario entre el usuario y la computadora. Este conjunto de programas quemanejan el hardware de una computadora u otro dispositivo electrónico. Provee de rutinas básicas para controlar los distintos dispositivos del equipo y permite administrar, escalar y realizar interacción de tareas.

Un sistema operativo, tiene también como función, administrar todos los periféricos de una computadora. Es el encargado de mantener la integridad del sistema.

El sistema operativo también hace una adminstración de los recursos de la computadora, para evitar que los programas entren en conflicto. Por ejemplo, el sistema operativo evita que dos programas accedan simultáneamente al mismo sector de la memoria, lo que podría causar grandes problemas. El sistema operativo funciona como un «maestro», procurando que todos los programas y todos los componentes de la computadora funcionen de forma armónica.

Funciones básicas del Sistema Operativo

El sistema operativo es un conjunto de programas que:

Inicializa el hardware del ordenador

Suministra rutinas básicas para controlar dispositivos

Permite administrar, escalonar e interactuar tareas

Mantiene la integridad de sistema

Un Sistema Operativo muy simple, por ejemplo, para un sistema de control de seguridad, podría ser almacenado en una memoria ROM (Memoria de sólo Lectura: un chip que mantiene las instrucciones para el dispositivo), y tomar el control al ser conectado al equipo. Su primera tarea sería reajustar (y probablemente probar) los sensores de hardware y alarmas, y entonces activar una rutina que “escucha” ininterrumpidamente todos los sensores del sistema. Si el estado de cualquier sensor de entrada cambiara, se activaría una rutina de alarma.

https://tecnologia-informatica.com/el-sistema-operativo/

15.¿QUÉ SON LOS PROGRAMAS?

Básicamente, un programa de computadora, aplicación o software, como también son llamados, son un conjunto de instrucciones en forma secuencial, llamado código, que a través de su interpretación por el sistema operativo o hardware, le permiten desarrollar una acción específica a una computadora.

Allá por los albores de la computación, los programadores cargaban estas instrucciones directamente la hardware, lo que afortunadamente cambio gracias a los llamados lenguajes de programación, otro tipo de programa de computadora que simplifican esta tarea mediante la incorporación en sus comandos de ciertas secuencias y herramientas para que el programador no tenga que hacerse problemas con los procesos más oscuros del hardware como el direccionamiento de memoria, las entradas o salidas de datos y las peticiones de interrupción IRQ, entre otros.

Antes de poder llegar a nuestra mesa, un programa de computadoras debe ser primero escrito en un lenguaje de programación y luego compilado para lograr un ejecutable que nosotros podamos correr en nuestra computadora.

Este proceso de compilación es absolutamente necesario, ya que sin ello, el hardware de la PC jamás podría interpretarlo, es decir ejecutarlo. El proceso de compilación básicamente es una traducción de un lenguaje de programación de alto nivel, código fuente, a usualmente lenguaje de máquina, un código intermedio (bytecode) o texto el cual sí puede ser interpretado por el hardware.

https://tecnologia-informatica.com/que-es-programa-computadora/

16.¿QUÉ ES LA EXTENSIÓN DE UN ARCHIVO?

La extensión de archivo es un grupo de letras o caracteres que acompañan al nombre del archivo y en el caso de windows, podrá servir para indicar su formato o qué tipo de archivo es.

La encontraremos al finalizar el nombre del archivo, donde veremos un punto y unos caracteres, Archivo.jpg por ejemplo, en este caso, la extensión sería jpg.

Algunas de las extensiones más conocidas podrían ser: .avi, .exe, .mp3, .wmv, .wav, .ra, .jpg, .gif, .pdf, .mpeg, .mov, .rar, .zip, .doc, .docx, .iso, .bin, .nrg, .pps, etc.

Esta extensión nos puede servir para indicarle al sistema con que aplicación abrir cada tipo de archivo. En el caso del .jpg por ejemplo, le podremos asignar un programa de retoque fotográfico, de visionado de imágenes, el propio visor de windows, etc. para que siempre que encuentre un archivo de este tipo, con esta extensión, lo ejecute con ese programa.

Dependiendo de la configuración de nuestro sistema windows las extensiones de archivo pueden no estar visibles, por lo que si queremos verlas debemos activar su vista. En Windowsfacil tenéis un manual para ver u ocultar las extensiones de archivo, así como un pequeño listado con algunas extensiones a modo de ejemplo.

Detalles importantes:

Si tenemos la vista de las extensiones activada, cuando cambiemos el nombre de un archivo, debemos añadir también la extensión que tuviese anteriormente.

Cambiar una extensión digamos a mano, no cambia el formato del archivo.

Algunos archivos podrían tener una extensión que no se corresponde con el archivo original. Esto puede ocurrirnos al descargar algún archivo de Internet y por ello, debemos estar atentos a la información que se indique en la web de descarga sobre si existe alguna manipulación de las extensiones, para que una vez en tu equipo le asignes la extensión correcta o utilices el programa que te indiquen. Un ejemplo puede ser lo expuesto en este manual del programa Kamaleon.

Mucha precaución con algunos archivos que tengan doble extensión, por ejemplo: Imagen.jpg.exe, ya que aunque podamos pensar que se trata de una imagen, podría ser un archivo preparado para infectar nuestro equipo.

En Windows, siguiendo las indicaciones de este manual, podremos configurar que los archivos de una misma extensión los abra un programa determinado.

https://basicoyfacil.wordpress.com/2008/11/10/que-es-una-extension-de-archivo/

17. ¿QUÉ ES UNA APP (APLICACIÓN)?

Creo que a día de hoy deben quedar pocas personas que no haya oido hablar de ellas o que no sepa que es una App, pero la verdad es que el espectacular boom que han sufrido las aplicaciones para móviles han provocado una gran confusión en torno a este término que en ocasiones lleva a una mala utilización o abuso de la palabra incluso por personas conocedoras de las nuevas tecnologías. También queremos dejaros enlaces que vemos interesantes como los relativos a los costes de crear apps.

Una App es una aplicación de software que se instala en dispositivos móviles o tablets para ayudar al usuario en una labor concreta, ya sea de carácter profesional o de ocio y entretenimiento, a diferencia de una webapp que no es instalable.

El objetivo de una app es facilitarnos la consecución de una tarea determinada o asistirnos en operaciones y gestiones del día a día.

Existen infinidad de tipos de aplicaciones: Apps de noticias (elmundo.es), juegos (CSR Racing), herramientas de comunicación como Whatsapp, redes sociales como Google+, apps para salir de fiesta (Liveclubs), promociones comerciales (McDonnalds), aplicaciones para vender tus cosas usadas desde el móvil (YuMe)…etc, que nos pueden ayudar en el trabajo o intentar hacernos el día más ameno.

https://www.qode.pro/blog/que-es-una-app/

18.¿QUÉ ES UNA APP EN LINEA?

Una aplicación móvil es un programa que usted puede descargar y al que puede acceder directamente desde su teléfono o desde algún otro aparato móvil – como por ejemplo una tablet o un reproductor MP3.

Usted necesita un smartphone o algún otro aparato móvil con acceso a internet. No todas las aplicaciones funcionan en todos los aparatos móviles. Cuando usted compra uno de estos aparatos debe usar el sistema operativo y el tipo de aplicaciones que corresponde a ese aparato. Los sistemas operativos móviles Android, Apple, Microsoft y BlackBerry tienen tiendas de aplicaciones que operan en línea en las cuales usted puede buscar, descargar e instalar las aplicaciones. Algunos comerciantes minoristas también operan tiendas de aplicaciones en internet. Usted tendrá que usar una tienda que le ofrezca las aplicaciones que funcionen con el sistema operativo de su aparato. Para establecer una cuenta, es posible que tenga que suministrar el número de una tarjeta de crédito, especialmente si va a descargar una aplicación que no es gratis.

https://www.consumidor.ftc.gov/articulos/s0018-aplicaciones-moviles-que-son-y-como-funcionan

19.¿QUÉ ES UN VIRUS INFORMÁTICO?

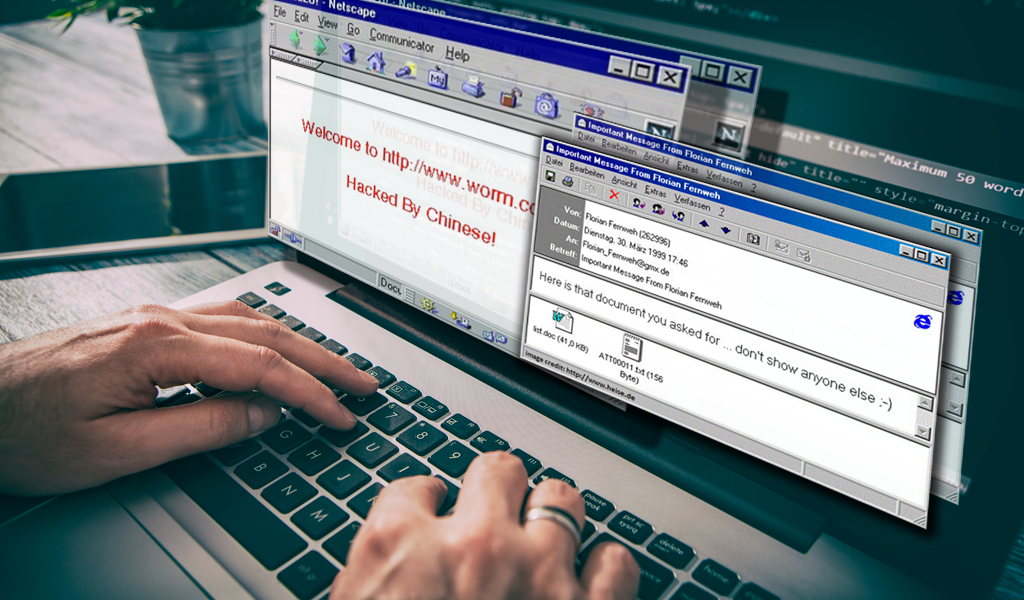

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios.

El término usado para englobar todos estos códigos es malware, formado por la unión de las palabras malicious y software, es decir, software maléfico. Actualmente, existen muchos tipos de virus (malware), con comportamientos característicos que permiten clasificarlos en diferentes categorías.

Estos pequeños programas de computadora tienen la capacidad de incorporar («infectar») su código en otros programas, archivos o sistemas y usarlos para hacer copias de sí mismos. El término «virus de computadora» fue instalado en 1983 por el ingeniero eléctrico americano Fred Cohen, que concluyó su doctorado en 1986 con un trabajo sobre este tema. El nombre fue inspirado en los virus biológicos, la mas pequeña forma de vida conocida, que se reproducen infectando una célula y usando el material genético de esta para crear nuevos especímenes. Hoy existen muchos tipos de virus, clasificados de acuerdo con sus acciones o características, como virus infectores de archivos, virus de boot, virus de macro, de redes, de script, furtivos, polimórficos, etc.

Tipos de virus de computadora

A continuación se detallan los distintos tipos de virus de computadoras hasta ahora conocidos:

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo «bomba de tiempo» son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el «Viernes 13» y el «Michelangelo».

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Tienen la capacidad de hacer copias de sí mismos, al contrario de los virus no necesitan infectar otros programas para esta tarea. Basta que sean ejecutados en un sistema. Hay varios gusanos o worms, con muchas funcionalidades diferentes. Algunos son destructivos (borran o dañan archivos), otros sólo se diseminan en gran cantidad provocando atascos en las redes de computadoras.

Troyanos o caballos de Troya

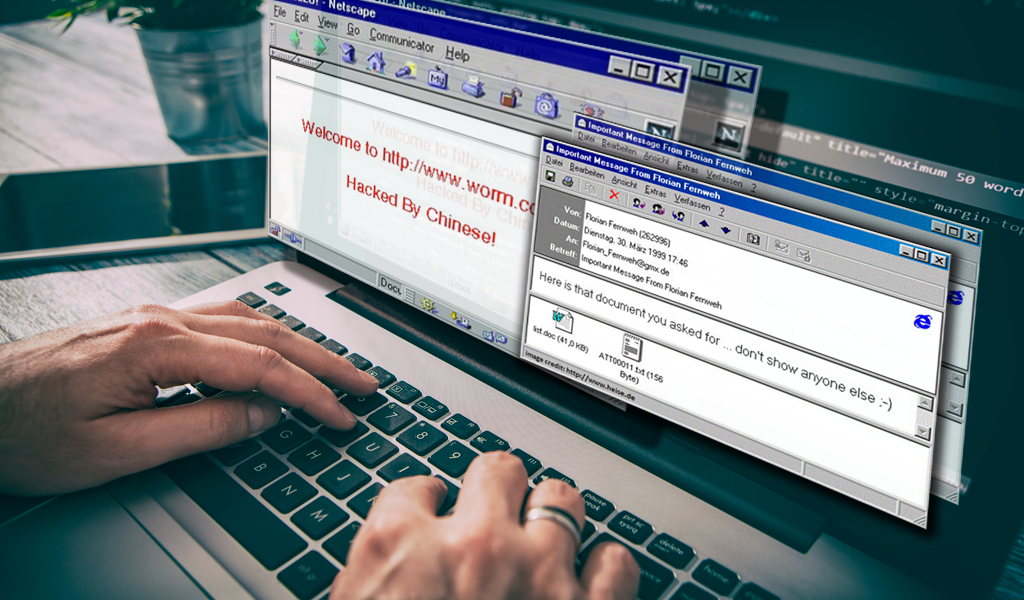

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, «pescar» en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, «pescando» la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Los trojans puros no tienen capacidad de infectar otros archivos o diseminarse de un ordenador a otro, como es el caso de los virus y worms. Para que se introduzcan en un sistema, deben ser deliberadamente enviados a los usuarios, normalmente disfrazados como fotos, juegos y utilitarios en general. Muchas veces, los caballos de Troya estan compuestos de dos partes: un programa llamado cliente, que queda en la máquina del atacante, y otro llamado servidor, que queda en la máquina de la víctima. El componente cliente se comunica con el servidor, posibilitando que un intruso robe contraseñas y otra informacion privada, o incluso tome control total del sistema invadido, pudiendo abrir, cerrar, ejecutar o borrar archivos, modificar las configuracion del mouse y del teclado, abrir y cerrar el CD-ROM, etc. Todo eso a distancia.

Hijackers

Los hijackers son programas o scripts que «secuestran» navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada.Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora.

Se instalan en el sistema de forma oculta y su acción no es percibida por el dueño de la computadora atacada. Los keyloggers están siendo muy usados últimamente en ataques por e-mail, disfrazados como si fueran mensajes enviados por empresas legítimas. Los más sofisticados ya son capaces de grabar también las páginas que el usuario visita y el área del click del mouse, por eso están siendo llamados de screenloggers (la palabra screen, en inglés, se refiere a la pantalla del ordenador).

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Backdoors

La palabra significa, literalmente, «puerta trasera» y se refiere a programas similares al caballo de Troya. Como el nombre sugiere, abren una puerta de comunicación escondida en el sistema. Esta puerta sirve como un canal entre la máquina afectada y el intruso, que puede, así, introducir archivos maléficos en el sistema o robar informacion privada de los usuarios.

Tales clasificaciones no engloban todos los tipos de virus (malware) y se refieren sólo a los ejemplares «puros». En la práctica, lo que se observa cada vez más es una mezcla de características, de tal forma que ya se habla de worm/trojans y otras especies de códigos maléficos híbridos. Así, es perfectamente posible que un malware se disemine por e-mail, después de ser ejecutado – como lo hace un worm –, pero ademas también robe contraseñas de la máquina infectada y las envíe a través de Internet hacia el creador del programa — exactamente como lo hace un caballo de Troya.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se «reproduzca», haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

Los virus en otros medios

Mucho se habla de prevención contra virus informáticos en computadoras personales, la famosa PC, aunque hoy existen muchos dispositivos que tienen acceso a internet, como teléfonos celulares, tablets, teléfonos VOIP, etc. Hay virus que pueden estar atacando y perjudicando la performance de estos dispositivos en cuestión. Por el momento son casos aislados, pero el temor entre los especialistas en seguridad digital es que con la propagación de una inmensa cantidad de dispositivos con acceso a internet, los hackers se interesan cada vez más por atacar a estos nuevos medios de acceso a internet.

Clasificación de los virus de computadoras

En principio, los virus informáticos suelen ser divididos en dos grandes grupos principales, que describimos a continuación:

Virus que infectan archivos

Este grupo se puede dividir en dos tipos claramente definidos. El primer tipo corresponde a los llamados Virus de Acción Directa. Estos poseen la particularidad de infectar a otros programas en el momento en que son ejecutados. El segundo tipo es el de los Virus Residentes, los cuales cuando son ejecutados toman una porción de la memoria RAM del equipo esperando a que el usuario acceda a sus programas para poder infectarlos.

Virus que infectan el sector de arranque de la computadora

Este grupo contiene a los virus informáticos que pueden alojarse en el sector de arranque de nuestro disco duro, y desde allí lanzar sus rutinas de ejecución. Recordemos que este sector de arranque es vital para el funcionamiento del equipamiento. Esta clase de virus posee la habilidad de residir en la memoria de la computadora.

Fuera de estos dos grandes grupos de virus, existe además un tercero, en el que se incluyen los llamados virus de tipo Multipartite. Esta definición agrupa a los virus que infectan archivos y al sector de arranque indistintamente.

Comportamiento de los virus informáticos

Además de poder agruparlos en las anteriores categorías, los virus informáticos también pueden ser organizados según el tipo de comportamiento que exhiban.

A continuación te ofrecemos algunas de las categorías más significativas en este ámbito. Si bien también existen otras, este es un listado de las más reconocidas a nivel mundial por los fabricantes de software antivirus:

Los virus de tipo Uniforme

son aquellos virus que pueden replicarse a sí mismos en forma idéntica.

Los virus de tipo de Sobreescritura

Este tipo de virus actúa infectando y sobreescribiendo los archivos y programas mediante el uso de su propio código.

Los virus del tipo Stealth o furtivo

Tienen la particularidad de poder ocultar al usuario los síntomas de la infección.

Los Virus de encriptación

Son aquellos virus que pueden cifrar todo o parte de su código, entorpeciendo de esta manera la labor de análisis. Estos pueden utilizar a su vez dos tipos de encriptación, por un lado la denominada encriptación fija, en la cual el virus emplea la misma clave para todos las copias realizadas de sí mismo, por otro lado, la denominada encriptación variable, en el cual el virus encripta cada copia con una clave diferente, entorpeciendo la tarea de localización debido a la reducción de la porción de código empleada para su detección.

Virus oligomórficos

Estos poseen sólo una reducida cantidad de funciones de encriptación y pueden elegir en forma aleatoria cual de ellas puede utilizar.

Los virus polimórficos

Son aquellos que para poder replicase utilizan una rutina de replicación de tipo completamente variable, es decir, cada vez que se replican y encriptan van cambiando en forma secuencial. Cabe destacar que estos virus son los más difíciles de detectar y eliminar, ya que puede producir muchas y diferentes copias de sí mismo.

https://tecnologia-informatica.com/tipos-de-virus-computadoras/

20.¿QUÉ ES UN ANTIVIRUS?

Un antivirus es una aplicación que trata de detectar y eliminar los virus informáticos, es decir, aquellos programas maliciosos que pueden ingresar en un ordenador y producir daños tales como la pérdida de efectividad del procesador, la supresión de archivos, la alteración de datos, la exposición de información confidencial a usuarios no autorizados o la desinstalación del sistema operativo. Para mantener nuestros computadores a salvo, existe una variada oferta de antivirus.

Los virus informáticos actúan alterando el rendimiento del equipo con el objetivo de robar información y datos, controlar el sistema operativo para infectar ciertos archivos u ocasionar alguna otra molestia al usuario. Estos programas maliciosos entran en un ordenador, principalmente a través del correo electrónico y por mensajes que piden la ejecución de un nuevo programa, de sitios y páginas web (cuando leemos “pinche aquí y gane un premio”, en ocasiones se trata de alguien que quiere infectar nuestra computadora); o también de la instalación de software que contiene una aplicación maliciosa o de dispositivos externos (como un lápiz USB).

Ante la aparición de todos estos programas malintencionados y con la finalidad de mantener el sistema operativo en condiciones óptimas y proteger el ordenador, surgieron los antivirus, encargados de examinar la información entrante y de hacer análisis periódicos para detectar la existencia de virus en nuestro equipo y, en caso afirmativo, acabar con ellos. Para resultar efectivos, estos programas de defensa deben actualizarse constantemente, ya que el software malicioso se halla en continua evolución, surgiendo así con gran rapidez nuevos virus y nuevos.

http://www.valortop.com/blog/que-es-un-antivirus

21.¿QUÉ ES UNA RED SOCIAL?

Las redes sociales son espacios abiertos al público general donde se pueden crear cuentas particulares y comenzar a interactuar con conocidos, amigos, familiares e incluso desconocidos. Llevan el nombre de 'red social' justamente por el hecho de que a través suyo la persona puede establecer una red de contactos muy compleja que incluso lleva a conectarse con personas que nunca había visto en persona.

¿QUÉ CARACTERÍSTICAS DEBEN TENER ESTAS APP'S PARA SER CONSIDERADAS RED SOCIAL?

Las agencias de medios sociales necesitan más que solo capacidades de programación. Aquí hay una lista de características populares que muchas agencias requieren para las operaciones diarias, y características que debes asegurarte que tu aplicación de administración de redes sociales ofrezca.

Funciones poderosas de programación. Este es un componente central de cualquier aplicación de marketing en redes sociales. Si no puedes programar bien el contenido, ¿por qué utilizar una aplicación de gestión de medios sociales? Asegúrate que la aplicación que elijas tenga excelentes características de programación que se ajusten al flujo de trabajo de tu agencia.

Analítica y Reportes.. Esta es la clave para cualquier agencia de medios sociales. Los análisis avanzados te permiten demostrar que estás proporcionando resultados reales a tus clientes. Algunas características analíticas clave a tener en cuenta incluyen análisis de compromiso, comparación de redes y cuentas e informes diarios.

Múltiples cuentas para cada red.. Esto es obvio: es necesario que puedas vincular múltiples marcas y cuentas de redes sociales a tu aplicación de gestión de redes sociales. En un mundo ideal, tu plataforma de administración de redes sociales permitirá al menos 5 cuentas, pero este no es el caso para todas las aplicaciones de administración.

Soporte para todas las redes sociales. Es importante que tu aplicación de gestión de redes sociales sea compatible con todas las redes sociales donde tu marca está activa. Esto significa más que solo Twitter, Facebook e Instagram. Otros incluyen LinkedIn, Google+, Reddit, Yelp y otros. Si tu aplicación no es compatible con esto, puedes encontrarte luchando para encontrar una alternativa cuando un cliente se une a otra red social.

Escucha social. Tu aplicación de administración de redes sociales debe tener una función de escucha. Úsala para mantener una búsqueda constante de los hashtags, las palabras clave y los nombres de cuenta de tu marca. Si alguien menciona tu marca en las redes sociales, recibirás una notificación de inmediato.

Una bandeja de entrada social. Tu aplicación de redes sociales debe tener una gran bandeja de entrada en las redes sociales donde puedas ver las @respuestas a su marca. Usa esta función para responder a las solicitudes de soporte, verificar los comentarios y, de otro modo, interactuar con tus clientes.

Funciones de Automatización. Asegúrate de que tu aplicación de administración de redes sociales tenga funciones de automatización incorporadas. Puedes usarlos para automatizar las tareas cotidianas de las redes sociales. Por ejemplo, es posible que desees crear una automatización que extraiga informes automáticamente cada semana, el viernes, o uno que vuelva a publicar automáticamente las publicaciones de tu blog de la semana pasada en Twitter.

Etiqueta Blanca. Este es raro, pero algunas agencias necesitan etiquetado en blanco en sus cuentas. Esto permite a las agencias calificar los informes de aplicaciones y de análisis con logotipos personalizados. En algunos casos, incluso puede etiquetar en blanco su software de redes sociales con un dominio personalizado y código CSS / JavaScript.

Las Aplicaciones en cuestión

Y ahora, ¡te presentamos a los contendientes! Aquí están las seis aplicaciones de administración de redes sociales que estamos comparando en función del conjunto de características:

Social Report

Sprout Social

Buffer

Agorapulse

MeetEdgar

HootSuite

https://es.socialreport.com/insights/article/360000897626-Qu%C3%A9-caracter%C3%ADsticas-ofrecen-las-aplicaciones-de-gesti%C3%B3n-de-redes-sociales-m%C3%A1s-populares-

https://definicion.mx/red-social/

22.¿QUÉ ES UNA RED DE COMPUTADORAS?

Una red de computadoras (también llamada red de ordenadores o red informática) es un conjunto equipos (computadoras y dispositivos), conectados por medio de cables, señales, ondas o cualquier otro método de transporte de datos, para compartir información (archivos), recursos (discos, impresoras, programas, etc.) y servicios (acceso a una base de datos, internet, correo electrónico, chat, juegos, etc.). A cada una de las computadoras conectadas a la red se le denomina un nodo.

http://www.fca.unl.edu.ar/informaticabasica/Redes.pdf

23.¿CUANTOS TIPOS DE REDES DE COMPUTADORAS HAY?

LAN. Una red de área local, red local o LAN (del inglés Local Area Network) es la interconexión de varios ordenadores y periféricos. Su extensión esta limitada físicamente a un edificio o a un entorno de hasta 200 metros. Su aplicación más extendida es la interconexión de ordenadores personales y estaciones de trabajo en oficinas, fábricas, etc., para compartir recursos e intercambiar datos y aplicaciones.

MAN. Una red de área metropolitana (Metropolitan Area Network o MAN, en inglés) es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

WAN. Una Red de Área Amplia (Wide Area Network o WAN, del inglés), es un tipo de red de computadoras capaz de cubrir distancias desde unos 100km hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

Una red de área amplia o WAN (Wide Area Network) se extiende sobre un área geográfica extensa, a veces un país o un continente, y su función fundamental está orientada a la interconexión de redes o equipos terminales que se encuentran ubicados a grandes distancias entre sí. Para ello cuentan con una infraestructura basada en poderosos nodos de conmutación que llevan a cabo la interconexión de dichos elementos, por los que además fluyen un volumen apreciable de información de manera continua. Por esta razón también se dice que las redes WAN tienen carácter público, pues el tráfico de información que por ellas circula proviene de diferentes lugares, siendo usada por numerosos usuarios de diferentes países del mundo para transmitir información de un lugar a otro. A diferencia de las redes LAN (siglas de "local area network", es decir, "red de área local"), la velocidad a la que circulan los datos por las redes WAN suele ser menor que la que se puede alcanzar en las redes LAN. Además, las redes LAN tienen carácter privado, pues su uso está restringido normalmente a los usuarios miembros de una empresa, o institución, para los cuales se diseñó la red.

http://redestipostopologias.blogspot.com/

La motherboard o como es llamada en algunos países la tarjeta madre o placa base es la parte más importante de la CPU (Unidad Central de Procesamiento), es un circuito muy complejo que se encarga de unir todos los componentes que se necesitan para poder procesar la información que la computadora recibe.

En la motherboard se instala el microprocesador, la memoria RAM y el disco duro que son básicamente los tres elementos que se necesitan para que un CPU se convierta en una computadora. En la primera se recibe y procesa la información, la segunda se encarga de dar el soporte para que los procesos se ejecuten al 100% y en la tercera se almacena la información para posteriormente brindar los resultados.

La BIOS de la motherboard es un chip especial que guarda configuración inicial de la computadora.

Las partes internas de la motherboard son: BIOS, chipset, pila, cache, conector eléctrico, zócalo ZIF, ranuras DIMM, ranuras SIMM, ranuras PCI, ranura AGP, ranuras ISA, conector disquetera, conector IDE, conector SATA, conector teclado, conector teclado, conector mouse, conector USB, conector RJ45.

Quizás uno de los componentes o partes de una motherboard es el Chipset. Este chip es el que sincroniza o manda dentro de la placa base a todos los componentes, por llamarlo de algún modo. Generalmente para cada familia de procesadores (Pentium 4, i7, Athlon X2) existe un chipset especial que adapta todos los buses o memoria para un correcto funcionamiento. A continuación teneis una foto del chipset VIA VT82235:

Fijaros en las conexiones que tiene el chipset. Dentro de la placa base es el componente mas importante. También tenéis la pila que sirve para que el reloj funcione correctamente.

En las motherboard existe un sistema de buses que se encargan de guiar la información entre el CPU y su memoria, en la actualidad el sistema de buses de las computadora es de 64 bits pero aún podemos encontrar muchos de 32 bits, la capacidad del bus es medida por la velocidad del reloj, es decir, que puede ser de 66Mhz, 100Mhz, 133Mhz y desde que salió el sistema Pentium IV en adelante a 400Mhz.

Uno de los buses más antiguos y que ya prácticamente desapareció del mercado es el bus ISA (Industry Standard Architecture) de 16 bits, éste utiliza o utilizaba una ranura de color negra en la que se podían conectar tarjetas de video, sonido y modem de los más antiguos. Posterior al ISA se crearon otros sistemas de buses como el EISA (Enhanced Industry Standard Architecture), MCA (Micro Channel Architecture) y VLB (Video Local Bus) que también ya desaparecieron.

Foto de buses PCI blanco, AGP naranja y mini PCi marron.

En las motherboard actuales se utiliza el sistema de bus conocido como PCI (Peripheral Component Interconnect), aunque según podemos ver recientemente, ya algunas motherboard están desapareciendo el uso de las ranuras PCI y las reemplazan incrementando las entradas vía USB.

Al igual que el bus ISA otro componente de las motherboard que ha desaparecido por completo son las ranuras de tipo SIMM ya que las memorias que se colocaban allí, fueron desfasadas desde hace un buen tiempo.

https://www.partesdeunacomputadora.net/motherboard#targetText=La%20motherboard%20o%20como%20es,informaci%C3%B3n%20que%20la%20computadora%20recibe.

12. ¿QUÉ SON LOS DISPOSITIVOS DE ENTRADA?

Los dispositivos de entrada son aquellos que cumplen la función de ingresar o proporcionar datos y señales de control a la unidad central de procesamiento de un sistema. En la mayoría de los casos se habla de dispositivos de entrada para los aparatos que tienen conexión con la unidad central de una computadora, es decir la CPU.

Ejemplos de dispositivos de entrada

1. Lápiz óptico: Dispositivo señalador que se aplica sobre la pantalla.

2. Mouse: Dispositivo funcional para moverse por la pantalla de la computadora.

3. Pantalla táctil: Pantalla diseñada para reconocer la presión en la superficie. Al tocar la pantalla, el usuario puede hacer una selección o mover el cursor, equivalente al mouse.

4. Escáner: Dispositivo que, con un haz luminoso, detecta los patrones de luz y oscuridad y así permite convertir una imagen física en una señal digital que la reproduce tal cual es.

5. Joystick: Dispositivo señalador que se utiliza con mucha frecuencia en juegos de computadora, aunque también es frecuente en aplicaciones industriales para manejar aparatos.

6. Lector de código de barras: Por medio del láser se puede leer dibujos formados por barras y espacios paralelos, codificando así información.

7. Teclado alfanumérico: El más frecuente, con 62 teclas entre las que están todos los números y letras, además de una serie de comandos.

8. Teclado de función: Útil para sistemas informáticos, cuenta con 13 letras configurables.

9. Cámara digital de fotos: Se conecta a la computadora y le transmite las imágenes que capta. Puede ser de fotos o de video.

10. Webcam: Como la cámara pero de pequeñas dimensiones, no mostrando las imágenes que saca sino que simplemente transmitiéndolas a la computadora.

Fuente: https://www.ejemplos.co/ejemplos-de-dispositivos-de-entrada/#ixzz601W3MACr

13.¿QUÉ SON LOS DISPOSITIVOS DE SALIDA?

Básicamente el concepto de los dispositivos de salida es de un conjunto de periféricos que se conectan a un ordenador. Su función principal es brindar la información que desea comunicarse al usuario. Hay una gran variedad de opciones y cada uno de estos, cuenta con una función diferente, pero todas entrelazadas con el mismo punto en común.

Tanto ordenadores, mini notebooks y notebooks, nos permiten conectar estos periféricos para ofrecer una mayor calidad de recepción de información o datos y de manera inmediata, es que se podrán adecuar a las necesidades de tu equipo.

Ejemplo de dispositivos de salida

Parlantes:Hay una gran variedad de modelos de parlantes en la actualidad, depende del tamaño que tengan, pero, generalmente nos permiten usarlo de varias formas, desde escuchar música, escuchar lo de un vídeo o para escuchar lo que nos informa el sistema.

Plotter

Vídeo proyector

Monitor:Sin lugar a dudas este es el dispositivo de salida más común, básicamente su función principal es darnos por medio de una imagen la información solicitada.

Tarjeta de sonido

Modem

Impresora:Nos presenta la información que se entrega en papel, claro que requiere que nosotros ordenemos la forma de impresión, tamaño, forma y que contenido se llenará.

Webcam

CD/ DVD

Tarjeta gráfica o video

Mouse

Teclado

Joystick

Audifonos

Micrófono

https://ejemplos.net/ejemplos-dispositivos-salida/

14. ¿QUE ES EL SOFTWARE DE SISTEMA O SISTEMA OPERATIVO?

Un sistema operativo puede ser definido como un conjunto de programas especialmente hechos para la ejecución de varias tareas, en las que sirve de intermediario entre el usuario y la computadora. Este conjunto de programas quemanejan el hardware de una computadora u otro dispositivo electrónico. Provee de rutinas básicas para controlar los distintos dispositivos del equipo y permite administrar, escalar y realizar interacción de tareas.

Un sistema operativo, tiene también como función, administrar todos los periféricos de una computadora. Es el encargado de mantener la integridad del sistema.

El sistema operativo también hace una adminstración de los recursos de la computadora, para evitar que los programas entren en conflicto. Por ejemplo, el sistema operativo evita que dos programas accedan simultáneamente al mismo sector de la memoria, lo que podría causar grandes problemas. El sistema operativo funciona como un «maestro», procurando que todos los programas y todos los componentes de la computadora funcionen de forma armónica.

Funciones básicas del Sistema Operativo

El sistema operativo es un conjunto de programas que:

Inicializa el hardware del ordenador

Suministra rutinas básicas para controlar dispositivos

Permite administrar, escalonar e interactuar tareas

Mantiene la integridad de sistema

Un Sistema Operativo muy simple, por ejemplo, para un sistema de control de seguridad, podría ser almacenado en una memoria ROM (Memoria de sólo Lectura: un chip que mantiene las instrucciones para el dispositivo), y tomar el control al ser conectado al equipo. Su primera tarea sería reajustar (y probablemente probar) los sensores de hardware y alarmas, y entonces activar una rutina que “escucha” ininterrumpidamente todos los sensores del sistema. Si el estado de cualquier sensor de entrada cambiara, se activaría una rutina de alarma.

https://tecnologia-informatica.com/el-sistema-operativo/

15.¿QUÉ SON LOS PROGRAMAS?

Básicamente, un programa de computadora, aplicación o software, como también son llamados, son un conjunto de instrucciones en forma secuencial, llamado código, que a través de su interpretación por el sistema operativo o hardware, le permiten desarrollar una acción específica a una computadora.

Allá por los albores de la computación, los programadores cargaban estas instrucciones directamente la hardware, lo que afortunadamente cambio gracias a los llamados lenguajes de programación, otro tipo de programa de computadora que simplifican esta tarea mediante la incorporación en sus comandos de ciertas secuencias y herramientas para que el programador no tenga que hacerse problemas con los procesos más oscuros del hardware como el direccionamiento de memoria, las entradas o salidas de datos y las peticiones de interrupción IRQ, entre otros.

Antes de poder llegar a nuestra mesa, un programa de computadoras debe ser primero escrito en un lenguaje de programación y luego compilado para lograr un ejecutable que nosotros podamos correr en nuestra computadora.

Este proceso de compilación es absolutamente necesario, ya que sin ello, el hardware de la PC jamás podría interpretarlo, es decir ejecutarlo. El proceso de compilación básicamente es una traducción de un lenguaje de programación de alto nivel, código fuente, a usualmente lenguaje de máquina, un código intermedio (bytecode) o texto el cual sí puede ser interpretado por el hardware.

https://tecnologia-informatica.com/que-es-programa-computadora/

16.¿QUÉ ES LA EXTENSIÓN DE UN ARCHIVO?

La extensión de archivo es un grupo de letras o caracteres que acompañan al nombre del archivo y en el caso de windows, podrá servir para indicar su formato o qué tipo de archivo es.

La encontraremos al finalizar el nombre del archivo, donde veremos un punto y unos caracteres, Archivo.jpg por ejemplo, en este caso, la extensión sería jpg.

Algunas de las extensiones más conocidas podrían ser: .avi, .exe, .mp3, .wmv, .wav, .ra, .jpg, .gif, .pdf, .mpeg, .mov, .rar, .zip, .doc, .docx, .iso, .bin, .nrg, .pps, etc.

Esta extensión nos puede servir para indicarle al sistema con que aplicación abrir cada tipo de archivo. En el caso del .jpg por ejemplo, le podremos asignar un programa de retoque fotográfico, de visionado de imágenes, el propio visor de windows, etc. para que siempre que encuentre un archivo de este tipo, con esta extensión, lo ejecute con ese programa.

Dependiendo de la configuración de nuestro sistema windows las extensiones de archivo pueden no estar visibles, por lo que si queremos verlas debemos activar su vista. En Windowsfacil tenéis un manual para ver u ocultar las extensiones de archivo, así como un pequeño listado con algunas extensiones a modo de ejemplo.

Detalles importantes:

Si tenemos la vista de las extensiones activada, cuando cambiemos el nombre de un archivo, debemos añadir también la extensión que tuviese anteriormente.

Cambiar una extensión digamos a mano, no cambia el formato del archivo.

Algunos archivos podrían tener una extensión que no se corresponde con el archivo original. Esto puede ocurrirnos al descargar algún archivo de Internet y por ello, debemos estar atentos a la información que se indique en la web de descarga sobre si existe alguna manipulación de las extensiones, para que una vez en tu equipo le asignes la extensión correcta o utilices el programa que te indiquen. Un ejemplo puede ser lo expuesto en este manual del programa Kamaleon.

Mucha precaución con algunos archivos que tengan doble extensión, por ejemplo: Imagen.jpg.exe, ya que aunque podamos pensar que se trata de una imagen, podría ser un archivo preparado para infectar nuestro equipo.

En Windows, siguiendo las indicaciones de este manual, podremos configurar que los archivos de una misma extensión los abra un programa determinado.

https://basicoyfacil.wordpress.com/2008/11/10/que-es-una-extension-de-archivo/

17. ¿QUÉ ES UNA APP (APLICACIÓN)?

Creo que a día de hoy deben quedar pocas personas que no haya oido hablar de ellas o que no sepa que es una App, pero la verdad es que el espectacular boom que han sufrido las aplicaciones para móviles han provocado una gran confusión en torno a este término que en ocasiones lleva a una mala utilización o abuso de la palabra incluso por personas conocedoras de las nuevas tecnologías. También queremos dejaros enlaces que vemos interesantes como los relativos a los costes de crear apps.

Una App es una aplicación de software que se instala en dispositivos móviles o tablets para ayudar al usuario en una labor concreta, ya sea de carácter profesional o de ocio y entretenimiento, a diferencia de una webapp que no es instalable.

El objetivo de una app es facilitarnos la consecución de una tarea determinada o asistirnos en operaciones y gestiones del día a día.

Existen infinidad de tipos de aplicaciones: Apps de noticias (elmundo.es), juegos (CSR Racing), herramientas de comunicación como Whatsapp, redes sociales como Google+, apps para salir de fiesta (Liveclubs), promociones comerciales (McDonnalds), aplicaciones para vender tus cosas usadas desde el móvil (YuMe)…etc, que nos pueden ayudar en el trabajo o intentar hacernos el día más ameno.

https://www.qode.pro/blog/que-es-una-app/

18.¿QUÉ ES UNA APP EN LINEA?

Una aplicación móvil es un programa que usted puede descargar y al que puede acceder directamente desde su teléfono o desde algún otro aparato móvil – como por ejemplo una tablet o un reproductor MP3.

Usted necesita un smartphone o algún otro aparato móvil con acceso a internet. No todas las aplicaciones funcionan en todos los aparatos móviles. Cuando usted compra uno de estos aparatos debe usar el sistema operativo y el tipo de aplicaciones que corresponde a ese aparato. Los sistemas operativos móviles Android, Apple, Microsoft y BlackBerry tienen tiendas de aplicaciones que operan en línea en las cuales usted puede buscar, descargar e instalar las aplicaciones. Algunos comerciantes minoristas también operan tiendas de aplicaciones en internet. Usted tendrá que usar una tienda que le ofrezca las aplicaciones que funcionen con el sistema operativo de su aparato. Para establecer una cuenta, es posible que tenga que suministrar el número de una tarjeta de crédito, especialmente si va a descargar una aplicación que no es gratis.

https://www.consumidor.ftc.gov/articulos/s0018-aplicaciones-moviles-que-son-y-como-funcionan

19.¿QUÉ ES UN VIRUS INFORMÁTICO?

En informática, un virus de computadora es un programa malicioso desarrollado por programadores que infecta un sistema para realizar alguna acción determinada. Puede dañar el sistema de archivos, robar o secuestrar información o hacer copias de si mismo e intentar esparcirse a otras computadoras utilizando diversos medios.

El término usado para englobar todos estos códigos es malware, formado por la unión de las palabras malicious y software, es decir, software maléfico. Actualmente, existen muchos tipos de virus (malware), con comportamientos característicos que permiten clasificarlos en diferentes categorías.

Estos pequeños programas de computadora tienen la capacidad de incorporar («infectar») su código en otros programas, archivos o sistemas y usarlos para hacer copias de sí mismos. El término «virus de computadora» fue instalado en 1983 por el ingeniero eléctrico americano Fred Cohen, que concluyó su doctorado en 1986 con un trabajo sobre este tema. El nombre fue inspirado en los virus biológicos, la mas pequeña forma de vida conocida, que se reproducen infectando una célula y usando el material genético de esta para crear nuevos especímenes. Hoy existen muchos tipos de virus, clasificados de acuerdo con sus acciones o características, como virus infectores de archivos, virus de boot, virus de macro, de redes, de script, furtivos, polimórficos, etc.

Tipos de virus de computadora

A continuación se detallan los distintos tipos de virus de computadoras hasta ahora conocidos:

Virus de Boot

Uno de los primeros tipos de virus conocido, el virus de boot infecta la partición de inicialización del sistema operativo. El virus se activa cuando la computadora es encendida y el sistema operativo se carga.

Time Bomb o Bomba de Tiempo

Los virus del tipo «bomba de tiempo» son programados para que se activen en determinados momentos, definido por su creador. Una vez infectado un determinado sistema, el virus solamente se activará y causará algún tipo de daño el día o el instante previamente definido. Algunos virus se hicieron famosos, como el «Viernes 13» y el «Michelangelo».

Lombrices, worm o gusanos

Con el interés de hacer un virus pueda esparcirse de la forma más amplia posible, sus creadores a veces, dejaron de lado el hecho de dañar el sistema de los usuarios infectados y pasaron a programar sus virus de forma que sólo se repliquen, sin el objetivo de causar graves daños al sistema. De esta forma, sus autores tratan de hacer sus creaciones más conocidas en internet. Este tipo de virus pasó a ser llamado gusano o worm. Son cada vez más perfectos, hay una versión que al atacar la computadora, no sólo se replica, sino que también se propaga por internet enviandose a los e-mail que están registrados en el cliente de e-mail, infectando las computadoras que abran aquel e-mail, reiniciando el ciclo.

Tienen la capacidad de hacer copias de sí mismos, al contrario de los virus no necesitan infectar otros programas para esta tarea. Basta que sean ejecutados en un sistema. Hay varios gusanos o worms, con muchas funcionalidades diferentes. Algunos son destructivos (borran o dañan archivos), otros sólo se diseminan en gran cantidad provocando atascos en las redes de computadoras.

Troyanos o caballos de Troya

Ciertos virus traen en su interior un código aparte, que le permite a una persona acceder a la computadora infectada o recolectar datos y enviarlos por Internet a un desconocido, sin que el usuario se de cuenta de esto. Estos códigos son denominados Troyanos o caballos de Troya.

Inicialmente, los caballos de Troya permitían que la computadora infectada pudiera recibir comandos externos, sin el conocimiento del usuario. De esta forma el invasor podría leer, copiar, borrar y alterar datos del sistema. Actualmente los caballos de Troya buscan robar datos confidenciales del usuario, como contraseñas bancarias.

Los virus eran en el pasado, los mayores responsables por la instalación de los caballos de Troya, como parte de su acción, pues ellos no tienen la capacidad de replicarse. Actualmente, los caballos de Troya ya no llegan exclusivamente transportados por virus, ahora son instalados cuando el usuario baja un archivo de Internet y lo ejecuta. Práctica eficaz debido a la enorme cantidad de e-mails fraudulentos que llegan a los buzones de los usuarios. Tales e-mails contienen una dirección en la web para que la víctima baje, sin saber, el caballo de Troya, en vez del archivo que el mensaje dice que es. Esta práctica se denomina phishing, expresión derivada del verbo to fish, «pescar» en inglés. Actualmente, la mayoría de los caballos de Troya simulan webs bancarias, «pescando» la contraseña tecleada por los usuarios de las computadoras infectadas. Existen distintas formas para saber si estás infectado con un troyano y cómo eliminarlo de tu PC.

Los trojans puros no tienen capacidad de infectar otros archivos o diseminarse de un ordenador a otro, como es el caso de los virus y worms. Para que se introduzcan en un sistema, deben ser deliberadamente enviados a los usuarios, normalmente disfrazados como fotos, juegos y utilitarios en general. Muchas veces, los caballos de Troya estan compuestos de dos partes: un programa llamado cliente, que queda en la máquina del atacante, y otro llamado servidor, que queda en la máquina de la víctima. El componente cliente se comunica con el servidor, posibilitando que un intruso robe contraseñas y otra informacion privada, o incluso tome control total del sistema invadido, pudiendo abrir, cerrar, ejecutar o borrar archivos, modificar las configuracion del mouse y del teclado, abrir y cerrar el CD-ROM, etc. Todo eso a distancia.

Hijackers

Los hijackers son programas o scripts que «secuestran» navegadores de Internet,principalmente el Internet Explorer. Cuando eso pasa, el hijacker altera la página inicial del navegador e impide al usuario cambiarla, muestra publicidad en pop-ups o ventanas nuevas, instala barras de herramientas en el navegador y pueden impedir el acceso a determinadas webs (como webs de software antivírus, por ejemplo).

Keylogger

El KeyLogger es una de las especies de virus existentes, el significado de los términos en inglés que más se adapta al contexto sería: Capturador de teclas. Luego que son ejecutados, normalmente los keyloggers quedan escondidos en el sistema operativo, de manera que la víctima no tiene como saber que está siendo monitorizada.Actualmente los keyloggers son desarrollados para medios ilícitos, como por ejemplo robo de contraseñas bancarias. Son utilizados también por usuarios con un poco más de conocimiento para poder obtener contraseñas personales, como de cuentas de email, MSN, entre otros. Existen tipos de keyloggers que capturan la pantalla de la víctima, de manera de saber, quien implantó el keylogger, lo que la persona está haciendo en la computadora.

Se instalan en el sistema de forma oculta y su acción no es percibida por el dueño de la computadora atacada. Los keyloggers están siendo muy usados últimamente en ataques por e-mail, disfrazados como si fueran mensajes enviados por empresas legítimas. Los más sofisticados ya son capaces de grabar también las páginas que el usuario visita y el área del click del mouse, por eso están siendo llamados de screenloggers (la palabra screen, en inglés, se refiere a la pantalla del ordenador).

Zombie

El estado zombie en una computadora ocurre cuando es infectada y está siendo controlada por terceros. Pueden usarlo para diseminar virus , keyloggers, y procedimientos invasivos en general. Usualmente esta situación ocurre porque la computadora tiene su Firewall y/o sistema operativo desatualizado. Según estudios, una computadora que está en internet en esas condiciones tiene casi un 50% de chances de convertirse en una máquina zombie, pasando a depender de quien la está controlando, casi siempre con fines criminales.

Backdoors

La palabra significa, literalmente, «puerta trasera» y se refiere a programas similares al caballo de Troya. Como el nombre sugiere, abren una puerta de comunicación escondida en el sistema. Esta puerta sirve como un canal entre la máquina afectada y el intruso, que puede, así, introducir archivos maléficos en el sistema o robar informacion privada de los usuarios.

Tales clasificaciones no engloban todos los tipos de virus (malware) y se refieren sólo a los ejemplares «puros». En la práctica, lo que se observa cada vez más es una mezcla de características, de tal forma que ya se habla de worm/trojans y otras especies de códigos maléficos híbridos. Así, es perfectamente posible que un malware se disemine por e-mail, después de ser ejecutado – como lo hace un worm –, pero ademas también robe contraseñas de la máquina infectada y las envíe a través de Internet hacia el creador del programa — exactamente como lo hace un caballo de Troya.

Virus de Macro

Los virus de macro (o macro virus) vinculan sus acciones a modelos de documentos y a otros archivos de modo que, cuando una aplicación carga el archivo y ejecuta las instrucciones contenidas en el archivo, las primeras instrucciones ejecutadas serán las del virus.

Los virus de macro son parecidos a otros virus en varios aspectos: son códigos escritos para que, bajo ciertas condiciones, este código se «reproduzca», haciendo una copia de él mismo. Como otros virus, pueden ser desarrollados para causar daños, presentar un mensaje o hacer cualquier cosa que un programa pueda hacer.

Los virus en otros medios

Mucho se habla de prevención contra virus informáticos en computadoras personales, la famosa PC, aunque hoy existen muchos dispositivos que tienen acceso a internet, como teléfonos celulares, tablets, teléfonos VOIP, etc. Hay virus que pueden estar atacando y perjudicando la performance de estos dispositivos en cuestión. Por el momento son casos aislados, pero el temor entre los especialistas en seguridad digital es que con la propagación de una inmensa cantidad de dispositivos con acceso a internet, los hackers se interesan cada vez más por atacar a estos nuevos medios de acceso a internet.

Clasificación de los virus de computadoras

En principio, los virus informáticos suelen ser divididos en dos grandes grupos principales, que describimos a continuación:

Virus que infectan archivos

Este grupo se puede dividir en dos tipos claramente definidos. El primer tipo corresponde a los llamados Virus de Acción Directa. Estos poseen la particularidad de infectar a otros programas en el momento en que son ejecutados. El segundo tipo es el de los Virus Residentes, los cuales cuando son ejecutados toman una porción de la memoria RAM del equipo esperando a que el usuario acceda a sus programas para poder infectarlos.

Virus que infectan el sector de arranque de la computadora

Este grupo contiene a los virus informáticos que pueden alojarse en el sector de arranque de nuestro disco duro, y desde allí lanzar sus rutinas de ejecución. Recordemos que este sector de arranque es vital para el funcionamiento del equipamiento. Esta clase de virus posee la habilidad de residir en la memoria de la computadora.

Fuera de estos dos grandes grupos de virus, existe además un tercero, en el que se incluyen los llamados virus de tipo Multipartite. Esta definición agrupa a los virus que infectan archivos y al sector de arranque indistintamente.

Comportamiento de los virus informáticos

Además de poder agruparlos en las anteriores categorías, los virus informáticos también pueden ser organizados según el tipo de comportamiento que exhiban.

A continuación te ofrecemos algunas de las categorías más significativas en este ámbito. Si bien también existen otras, este es un listado de las más reconocidas a nivel mundial por los fabricantes de software antivirus:

Los virus de tipo Uniforme

son aquellos virus que pueden replicarse a sí mismos en forma idéntica.

Los virus de tipo de Sobreescritura

Este tipo de virus actúa infectando y sobreescribiendo los archivos y programas mediante el uso de su propio código.

Los virus del tipo Stealth o furtivo

Tienen la particularidad de poder ocultar al usuario los síntomas de la infección.

Los Virus de encriptación

Son aquellos virus que pueden cifrar todo o parte de su código, entorpeciendo de esta manera la labor de análisis. Estos pueden utilizar a su vez dos tipos de encriptación, por un lado la denominada encriptación fija, en la cual el virus emplea la misma clave para todos las copias realizadas de sí mismo, por otro lado, la denominada encriptación variable, en el cual el virus encripta cada copia con una clave diferente, entorpeciendo la tarea de localización debido a la reducción de la porción de código empleada para su detección.

Virus oligomórficos

Estos poseen sólo una reducida cantidad de funciones de encriptación y pueden elegir en forma aleatoria cual de ellas puede utilizar.

Los virus polimórficos

Son aquellos que para poder replicase utilizan una rutina de replicación de tipo completamente variable, es decir, cada vez que se replican y encriptan van cambiando en forma secuencial. Cabe destacar que estos virus son los más difíciles de detectar y eliminar, ya que puede producir muchas y diferentes copias de sí mismo.

https://tecnologia-informatica.com/tipos-de-virus-computadoras/

20.¿QUÉ ES UN ANTIVIRUS?

Un antivirus es una aplicación que trata de detectar y eliminar los virus informáticos, es decir, aquellos programas maliciosos que pueden ingresar en un ordenador y producir daños tales como la pérdida de efectividad del procesador, la supresión de archivos, la alteración de datos, la exposición de información confidencial a usuarios no autorizados o la desinstalación del sistema operativo. Para mantener nuestros computadores a salvo, existe una variada oferta de antivirus.

Los virus informáticos actúan alterando el rendimiento del equipo con el objetivo de robar información y datos, controlar el sistema operativo para infectar ciertos archivos u ocasionar alguna otra molestia al usuario. Estos programas maliciosos entran en un ordenador, principalmente a través del correo electrónico y por mensajes que piden la ejecución de un nuevo programa, de sitios y páginas web (cuando leemos “pinche aquí y gane un premio”, en ocasiones se trata de alguien que quiere infectar nuestra computadora); o también de la instalación de software que contiene una aplicación maliciosa o de dispositivos externos (como un lápiz USB).

Ante la aparición de todos estos programas malintencionados y con la finalidad de mantener el sistema operativo en condiciones óptimas y proteger el ordenador, surgieron los antivirus, encargados de examinar la información entrante y de hacer análisis periódicos para detectar la existencia de virus en nuestro equipo y, en caso afirmativo, acabar con ellos. Para resultar efectivos, estos programas de defensa deben actualizarse constantemente, ya que el software malicioso se halla en continua evolución, surgiendo así con gran rapidez nuevos virus y nuevos.

http://www.valortop.com/blog/que-es-un-antivirus

21.¿QUÉ ES UNA RED SOCIAL?

Las redes sociales son espacios abiertos al público general donde se pueden crear cuentas particulares y comenzar a interactuar con conocidos, amigos, familiares e incluso desconocidos. Llevan el nombre de 'red social' justamente por el hecho de que a través suyo la persona puede establecer una red de contactos muy compleja que incluso lleva a conectarse con personas que nunca había visto en persona.

¿QUÉ CARACTERÍSTICAS DEBEN TENER ESTAS APP'S PARA SER CONSIDERADAS RED SOCIAL?

Las agencias de medios sociales necesitan más que solo capacidades de programación. Aquí hay una lista de características populares que muchas agencias requieren para las operaciones diarias, y características que debes asegurarte que tu aplicación de administración de redes sociales ofrezca.

Funciones poderosas de programación. Este es un componente central de cualquier aplicación de marketing en redes sociales. Si no puedes programar bien el contenido, ¿por qué utilizar una aplicación de gestión de medios sociales? Asegúrate que la aplicación que elijas tenga excelentes características de programación que se ajusten al flujo de trabajo de tu agencia.

Analítica y Reportes.. Esta es la clave para cualquier agencia de medios sociales. Los análisis avanzados te permiten demostrar que estás proporcionando resultados reales a tus clientes. Algunas características analíticas clave a tener en cuenta incluyen análisis de compromiso, comparación de redes y cuentas e informes diarios.

Múltiples cuentas para cada red.. Esto es obvio: es necesario que puedas vincular múltiples marcas y cuentas de redes sociales a tu aplicación de gestión de redes sociales. En un mundo ideal, tu plataforma de administración de redes sociales permitirá al menos 5 cuentas, pero este no es el caso para todas las aplicaciones de administración.

Soporte para todas las redes sociales. Es importante que tu aplicación de gestión de redes sociales sea compatible con todas las redes sociales donde tu marca está activa. Esto significa más que solo Twitter, Facebook e Instagram. Otros incluyen LinkedIn, Google+, Reddit, Yelp y otros. Si tu aplicación no es compatible con esto, puedes encontrarte luchando para encontrar una alternativa cuando un cliente se une a otra red social.

Escucha social. Tu aplicación de administración de redes sociales debe tener una función de escucha. Úsala para mantener una búsqueda constante de los hashtags, las palabras clave y los nombres de cuenta de tu marca. Si alguien menciona tu marca en las redes sociales, recibirás una notificación de inmediato.

Una bandeja de entrada social. Tu aplicación de redes sociales debe tener una gran bandeja de entrada en las redes sociales donde puedas ver las @respuestas a su marca. Usa esta función para responder a las solicitudes de soporte, verificar los comentarios y, de otro modo, interactuar con tus clientes.

Funciones de Automatización. Asegúrate de que tu aplicación de administración de redes sociales tenga funciones de automatización incorporadas. Puedes usarlos para automatizar las tareas cotidianas de las redes sociales. Por ejemplo, es posible que desees crear una automatización que extraiga informes automáticamente cada semana, el viernes, o uno que vuelva a publicar automáticamente las publicaciones de tu blog de la semana pasada en Twitter.

Etiqueta Blanca. Este es raro, pero algunas agencias necesitan etiquetado en blanco en sus cuentas. Esto permite a las agencias calificar los informes de aplicaciones y de análisis con logotipos personalizados. En algunos casos, incluso puede etiquetar en blanco su software de redes sociales con un dominio personalizado y código CSS / JavaScript.

Las Aplicaciones en cuestión

Y ahora, ¡te presentamos a los contendientes! Aquí están las seis aplicaciones de administración de redes sociales que estamos comparando en función del conjunto de características:

Social Report

Sprout Social

Buffer

Agorapulse

MeetEdgar

HootSuite

https://es.socialreport.com/insights/article/360000897626-Qu%C3%A9-caracter%C3%ADsticas-ofrecen-las-aplicaciones-de-gesti%C3%B3n-de-redes-sociales-m%C3%A1s-populares-

https://definicion.mx/red-social/

22.¿QUÉ ES UNA RED DE COMPUTADORAS?

Una red de computadoras (también llamada red de ordenadores o red informática) es un conjunto equipos (computadoras y dispositivos), conectados por medio de cables, señales, ondas o cualquier otro método de transporte de datos, para compartir información (archivos), recursos (discos, impresoras, programas, etc.) y servicios (acceso a una base de datos, internet, correo electrónico, chat, juegos, etc.). A cada una de las computadoras conectadas a la red se le denomina un nodo.

http://www.fca.unl.edu.ar/informaticabasica/Redes.pdf

23.¿CUANTOS TIPOS DE REDES DE COMPUTADORAS HAY?

LAN. Una red de área local, red local o LAN (del inglés Local Area Network) es la interconexión de varios ordenadores y periféricos. Su extensión esta limitada físicamente a un edificio o a un entorno de hasta 200 metros. Su aplicación más extendida es la interconexión de ordenadores personales y estaciones de trabajo en oficinas, fábricas, etc., para compartir recursos e intercambiar datos y aplicaciones.

MAN. Una red de área metropolitana (Metropolitan Area Network o MAN, en inglés) es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

WAN. Una Red de Área Amplia (Wide Area Network o WAN, del inglés), es un tipo de red de computadoras capaz de cubrir distancias desde unos 100km hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

Una red de área amplia o WAN (Wide Area Network) se extiende sobre un área geográfica extensa, a veces un país o un continente, y su función fundamental está orientada a la interconexión de redes o equipos terminales que se encuentran ubicados a grandes distancias entre sí. Para ello cuentan con una infraestructura basada en poderosos nodos de conmutación que llevan a cabo la interconexión de dichos elementos, por los que además fluyen un volumen apreciable de información de manera continua. Por esta razón también se dice que las redes WAN tienen carácter público, pues el tráfico de información que por ellas circula proviene de diferentes lugares, siendo usada por numerosos usuarios de diferentes países del mundo para transmitir información de un lugar a otro. A diferencia de las redes LAN (siglas de "local area network", es decir, "red de área local"), la velocidad a la que circulan los datos por las redes WAN suele ser menor que la que se puede alcanzar en las redes LAN. Además, las redes LAN tienen carácter privado, pues su uso está restringido normalmente a los usuarios miembros de una empresa, o institución, para los cuales se diseñó la red.

http://redestipostopologias.blogspot.com/

Comentarios

Publicar un comentario